Découvrir

Cybersecurity Enthusiast

Lyon, Dijon

Projets

Guapm4n

P4SSGEN

Guapm4n

Cybersecurity Homelab

Guapm4n

Pickle Rick - CTF

Guapm4n

BL-Checker

Guapm4n

Python

✨ P4SSGEN - Features

Generates custom wordlists based on personal information.

Includes options for adding special characters to enhance password guessing success rates.

Allows for the addition of arbitrary words to the wordlist, catering to specific scenarios or targets.

Very simple to use.

Personal project, more info on Github.

Guapm4n

Vmware, PfSense, Wazuh, Windows Server, Ubuntu server, Kali Linux, Active Directory

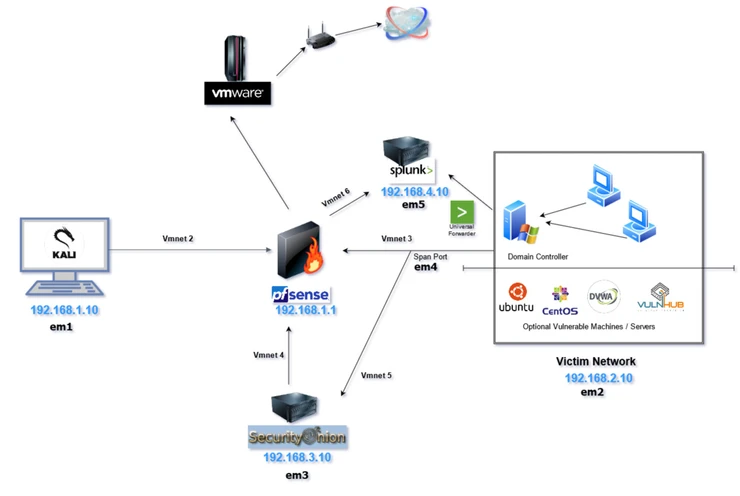

🛡️ Building a Cybersecurity Homelab

Création d'un homelab me permettant d'avoir un environnement que je peux utilisé pour pratiquer et améliorer mes compétences dans un domaine spécifique.

Ce homelab présente le processus de configuration, d'optimisation et de sécurisation d'une infrastructure informatique.

VMware as hypervisor.

pfSense firewall for Network Segmentation & Security.

Wazuh as XDR & SIEM.

Kali Linux as an attack machine.

Windows Server as a Domain Controller

Windows /Linux Desktops use for exploitation, detection, or monitoring purposes.

pfSense firewall for Network Segmentation & Security.

Wazuh as XDR & SIEM.

Kali Linux as an attack machine.

Windows Server as a Domain Controller

Windows /Linux Desktops use for exploitation, detection, or monitoring purposes.

Guapm4n

Kali Linux, gobuster

🚩 Pickle Rick - CTF Writeup

On commence avec un namp :

└─$ nmap -sC -sV -A 10.10.76.65 (rien d'intéressant)

└─$ nmap -sC -sV -A 10.10.76.65 (rien d'intéressant)

Ensuite on inspecte l'élément, on trouve un commentaire :

Note to self, remember username! Username: R1ckRul3s

Note to self, remember username! Username: R1ckRul3s

Nous avons l'username, maintenant faisont un gobuster pour énumerer tous les répertoires cachés :

└─$ gobuster dir -u http://10.10.76.65 -w wordlists/subdomains/directory-list-2.3-medium.txt -x 'php, txt, html' :

└─$ gobuster dir -u http://10.10.76.65 -w wordlists/subdomains/directory-list-2.3-medium.txt -x 'php, txt, html' :

/.php (Status: 403) [Size: 276]

/.html (Status: 403) [Size: 276]

/index.html (Status: 200) [Size: 1062]

/login.php (Status: 200) [Size: 882]

/assets (Status: 301) [Size: 311] [--> http://10.10.76.65/assets/]

/portal.php (Status: 302) [Size: 0] [--> /login.php]

/robots.txt (Status: 200) [Size: 17]

login page here : http://10.10.76.65/login.php<

Dans la page robots.txt nous pouvons trouvé : Wubbalubbadubdub

Utilisons le en tant que password, ça fonctionne !

login : R1ckRul3s:Wubbalubbadubdub

/.html (Status: 403) [Size: 276]

/index.html (Status: 200) [Size: 1062]

/login.php (Status: 200) [Size: 882]

/assets (Status: 301) [Size: 311] [--> http://10.10.76.65/assets/]

/portal.php (Status: 302) [Size: 0] [--> /login.php]

/robots.txt (Status: 200) [Size: 17]

login page here : http://10.10.76.65/login.php<

Dans la page robots.txt nous pouvons trouvé : Wubbalubbadubdub

Utilisons le en tant que password, ça fonctionne !

login : R1ckRul3s:Wubbalubbadubdub

Nous avons maintenant accès au Rick Portal

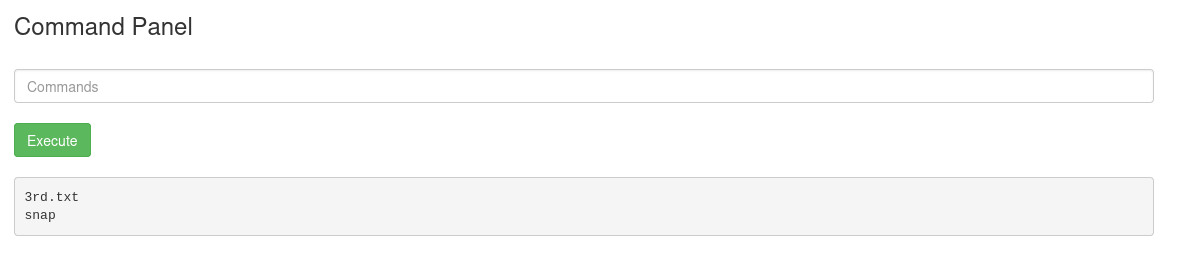

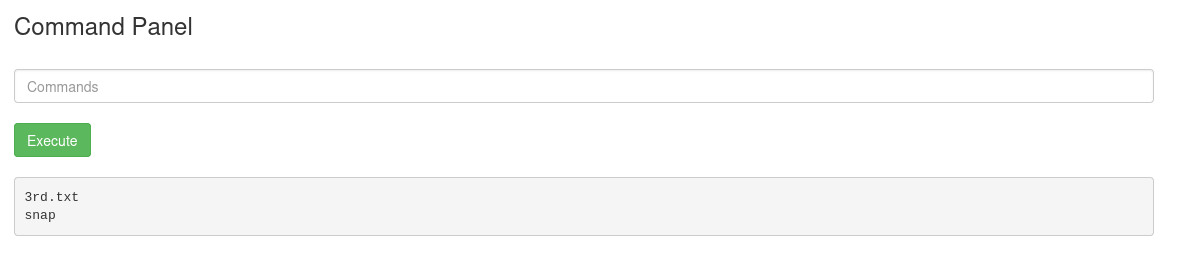

On a accès a un Command Panel dans lequel nous pouvons executer des commandes sur la machine de l'hôte et des pages moins intéressantes.

Faisons un ls : Nous pouvons jeter un oeuil aux différents fichier.

Nous pouvons jeter un oeuil aux différents fichier.

cat Sup3rS3cretPickl3Ingred.txt : Command disabled !

On peut essayer avec une commande similaire à cat

less Sup3rS3cretPickl3Ingred.txt

ça fonctionne !

1st flag : mr. mee***k hair

Regardons le reste :

clue.txt :

Look around the file system for the other ingredient.

Regardons où sommes nous avec pwd : /var/www/html

Ensuite nous pouvons naviguer dans les différents répertoires

/home/rick

2nd flag : 1 je*ry t**r

sudo ls ../../../root

sudo ls ../../../root

3rd flag: f**eb ju*ce

3rd flag: f**eb ju*ce

On a accès a un Command Panel dans lequel nous pouvons executer des commandes sur la machine de l'hôte et des pages moins intéressantes.

Faisons un ls :

Nous pouvons jeter un oeuil aux différents fichier.

Nous pouvons jeter un oeuil aux différents fichier.cat Sup3rS3cretPickl3Ingred.txt : Command disabled !

On peut essayer avec une commande similaire à cat

less Sup3rS3cretPickl3Ingred.txt

ça fonctionne !

1st flag : mr. mee***k hair

Regardons le reste :

clue.txt :

Look around the file system for the other ingredient.

Regardons où sommes nous avec pwd : /var/www/html

Ensuite nous pouvons naviguer dans les différents répertoires

/home/rick

2nd flag : 1 je*ry t**r

sudo ls ../../../root

sudo ls ../../../root 3rd flag: f**eb ju*ce

3rd flag: f**eb ju*ce

Guapm4n

Python

✨BL-Checker - Features

IP, Domain, URL, and File Analysis: The script allows you to check if an IP address, domain, URL, or file (via its SHA-256 hash) is listed in any threat blacklist.

Database Update: Using the --update command, the script downloads and updates the blacklist files for IPs, domains, URLs, and file hashes.

Security Reports: When a match is found, the script generates an alert identifying the type of threat.

Very simple to use.

Personal project, more info on Github.